- 自动化系统

- 驱动技术

- 低压电气

- 工业服务

- 其他

更多

隐私政策更新提示

欢迎您来到西门子数字化工业支持中心网站!我们使用cookies来确保您能最好地使用我们的网站,进行网站分析并根据您的兴趣定制内容。我们有时会与第三方共享cookie数据。继续浏览本网站,即表示您同意我们使用cookies。您亦可以参考西门子数据隐私政策以了解更多相关信息。

同意并继续浏览

无线网络技术提供了使用网络的便捷性和移动性,给复杂的工业控制网络连接提供了灵活的连接方式。但WLAN在工业控制场合与在办公室中有很大的不同,这就要求工业无线局域网IWLAN,有着可靠,耐用,安全等特点。西门子无线产品SCALANCE W具备上述的特点,越来越多的工业控制场合使用SCALANCE W构建无线工业局域网,满足工业设备高速稳定灵活的通讯。

工业无线控制场合,信息安全是非常重要的要求。无线局域网络由于是通过无线信号来传送数据的,无线信号在发射出去之后就无法控制其在空间中的扩散,因而任何具有合适接收设备的人都可以捕获该频率的信号,进而进入目标网络。除非访问者及设备的身份验证和授权机制足够健全,这样任何具有兼容的无线网卡的用户就可以访问该网络。 如果不进行有效的数据加密,无线数据就以明文方式发送,这样在某个无线访问点的信号有效距离之内的任何人都可以检测和接收往来于该无线访问点的所有数据。黑客不需要攻进内部的有线网络就能轻而易举地在无线局域网信号覆盖的范围内通过无线客户端设备接入网络。只要能破解无线局域网的不安全的相关安全机制就能彻底攻陷企业生产的局域网络,导致影响工业控制,造成产品生产中断,甚至人员伤亡。

为了保证无线网络的安全,西门子SCALANCE W通过安全向导和安全选项提供了多种方式来保证IWLAN的信息安全,保障工业控制的稳定和安全。下面主要介绍保护SCALANCE W无线网络安全需要采取的基本安全措施。

1 访问协议控制

用户登陆无线产品有多种协议支持方式,例如PING,SNMP和Telnet等协议。如图3 - 1所示,可以禁止一些协议来满足安全要求。在SCALANCE W中可以通过System标签下的选项激活和禁止相应协议的访问。

图3 - 1

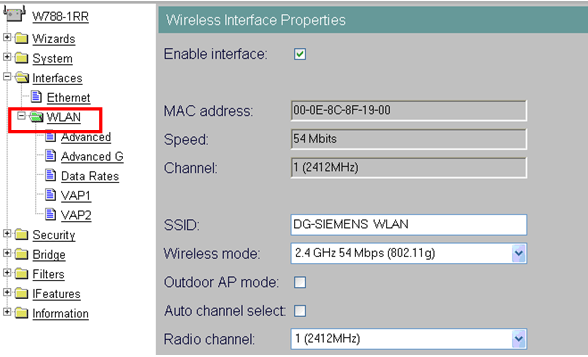

2 更改默认SSID名称与禁用SSID广播

无线设备有一个出厂前的SSID(服务组标识符)设置。SSID 标识您的无线网络,最长不能超过 32 个字符。SCALANCE W的默认SSID是“Siemens Wireless Network”。如果黑客事先知道这个默认值,就可以用它接入工厂的无线网络。所以将网络的 SSID 改为独特的名称,如图3 - 2所示。

图3 - 2

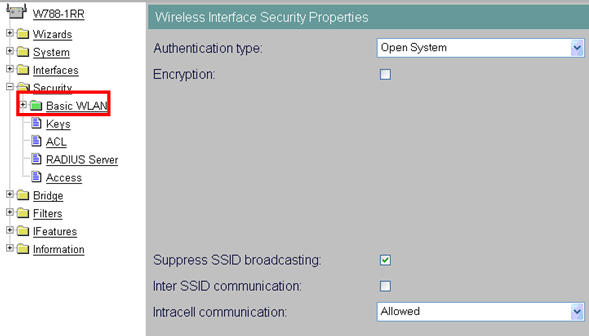

虽然修改了SSID的默认名,但是多数无线网络设备默认启用SSID广播,任何人用此信息即可轻而易举地接入您的无线网络,因此最好禁用 SSID 广播。您可能会认为广播 SSID 让您通过单击操作方便地接入网络,但您可以将网络上的设备配置为自动连接到指定 SSID,而无须从AP广播 SSID。如图3 - 3所示,SCALANCE W支持禁止SSID广播,启用禁止SSID广播,这样只有知道该SSID的Client才能访问AP,通过这种简单的方法可以保护SCALANCE W无线网络的非授权的访问

图3 - 3

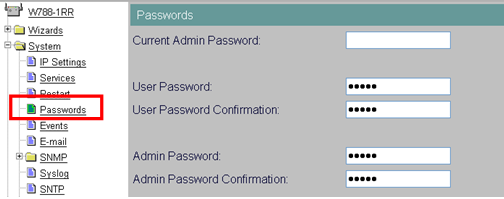

3 更改管理员或用户默认密码

对于无线产品(例如AP和客户端)来说,需要输入用户名和密码才能更改设置。这些设备有出厂前的默认密码。SCALANCE W产品的用户名和默认密码是 admin。黑客知道用户名和默认密码,会尝试用该密码访问您的无线设备、更改您的网络设置。要防止任何未经授权的更改,修改设定设备的密码,密码要难以被人猜出。SCALANCE W的密码最长不能超过31个字符。可以有数字、字符和一些特殊字符组成。如图3 - 4所示,可以通过这个界面配置用户和管理员的密码。

图3 - 4

4 使用ACL协议

4.1 概述

ACL即是Access Control List——访问控制列表。访问控制列表是交换机、路由器及防火墙中的常用技术,常用来根据事先设定的访问控制规则,过滤某些特定MAC地址、IP地址、协议类型、服务类型的的数据包,合法的允许通过,不合法的阻截并丢弃。 访问控制列表技术是包过滤防火墙的基础技术,但是在防火墙和交换机、路由器中,默认的转发和拦截规则是不一样的。SCALANCE W 也支持访问控制列表功能ACL,通过配置MAC地址和访问权限来实现。每个网络设备客户端都有唯一的标识——MAC 地址。启用 MAC 地址过滤功能,只有特定 MAC 地址的无线设备提供无线网络访问许可。例如,可以指定只让工厂内的客户端访问无线网络。这样黑客很难用随机的 MAC 地址访问您的网络。同时SCALANCE W配备了两种密钥的验证,一种是默认密钥,另外一种是私钥。

4.2 网络拓扑图

图3 - 5:网络拓扑图

4.3 网络组态及参数设置

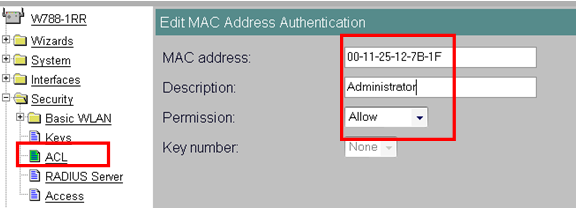

PG/PC1与PG/PC2通过各自的无线网卡与AP通过基础架构方式相连接。根据图3 - 5的网络拓扑图设置PG/PC的IP地址,使用PST软件设置SCALANCE W788的IP地址。另外可以使用PG/PC通过IE浏览器来直接连接调试SCALANCE W模块。其中PG/PC1的MAC地址为 00-11-25-12-7B-1F;PG/PC2的MAC地址为 00-0C-F1-5C-83-03。相应的IP地址参考ACL组态图。通过SCALANCE W788组态设置ACL,察看PG/PC1对PG/PC2的访问。

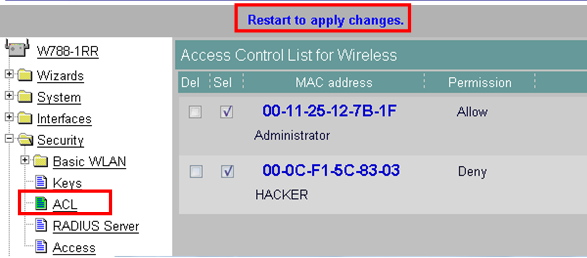

如图3 - 6所示通过IE浏览器打开SCALANCE W的网页,输入用户名和密码,均为“admin”。在Security——>ACL标签下,点击New按钮,把管理员PG/PC1的无线网卡MAC地址输入到ACL列表中。选择允许操作。

图3 - 6

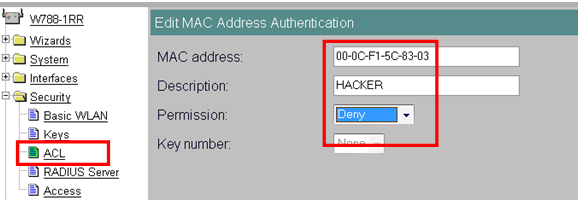

如图3 - 7所示,把黑客PG/PC2的无线网卡MAC地址输入到ACL列表中,选择拒绝操作。

图3 - 7

如图3 - 8所示,设置使能菜单后,点击Set Values按钮。然后重新启动SCALANCE W。

图3 - 8

通过对SCALANCE W的访问控制列表进行设置,使得只有管理员PG/PC1的无线网卡可以访问SCALANCE W。来自于黑客PG/PC2的无线网卡被拒绝访问SCALANCE W。

5 使用验证和加密功能

5.1 概述

有线等效私有协议 (WEP) 和 Wi-Fi 保护访问 (WPA) 为无线通信提供不同级别的安全保护。WPA 被公认为比 WEP 安全,因为它用动态密钥加密。当需要更高的安全级别时,应当启用网络设备支持的高级加密机制。

SCALANCE W通过授权和加密机制对无线网络提供全面的保护。SCALANCE W提供了Shared-key,WPA-PSK,802.1X,WPA2-PSK,WPA2,WPA-Auto-PSK和WPA-Auto等验证方式。并且提供了WEP,TKIP和AES等加密机制。相应的加密机制与授权方式配合使用。

5.2 网络拓扑图

图3 - 9:网络拓扑图

5.3 网络组态及参数设置

PG/PC与SCALANCE W的以太网端口相连,根据图3 - 9的网络拓扑图设置PG/PC的IP地址,使用PST软件设置SCALANCE W788的IP地址。另外可以使用PG/PC通过IE浏览器来直接连接调试SCALANCE W模块。

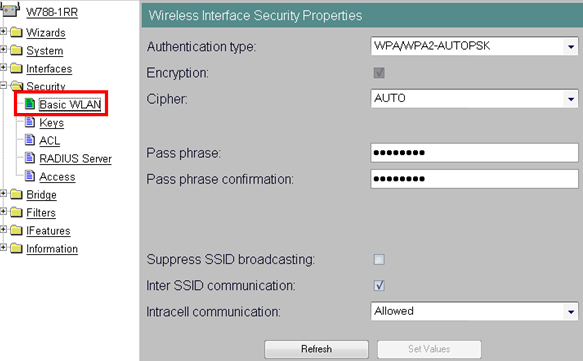

如图3 - 10所示,在作为AP的SCALANCE W788的Security——>Basic WLAN标签下,设置验证方式为WPA/WPA2-AUTOPSK,加密机制选择AUTO,既可以是AES也可以是TKIP,最后设置有一定复杂程度的密码,点击Set Values完成设置。这时AP就启用了高级的网络安全功能。

图3 - 10

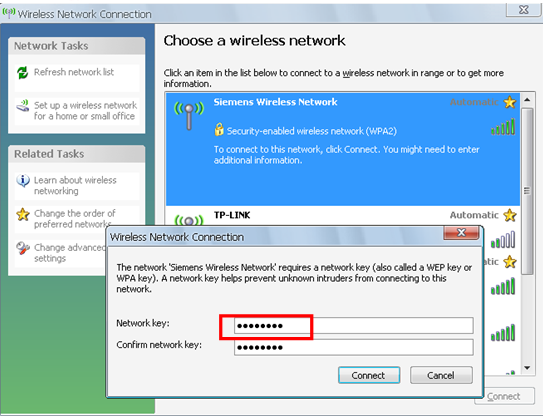

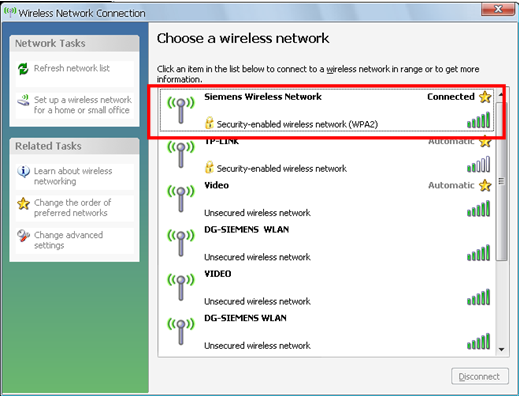

使用PG/PC的无线网卡搜索已有的无线网络,发现设置的无线网络Siemens Wireless Network的网络安全功能已启用。如图3 - 11所示,点击链接按钮,弹出对话框按要求输入密码。

图3 - 11

这时如图3 - 12所示,客户端与接入点AP的连接已经建立。客户端可以无线访问接入点AP。

图3 - 12

关键词

SSID名称、SSID广播、ACL协议、验证和加密

关联文档

关联文档

欢迎您来到西门子数字化工业支持中心网站!我们使用cookies来确保您能最好地使用我们的网站,进行网站分析并根据您的兴趣定制内容。我们有时会与第三方共享cookie数据。继续浏览本网站,即表示您同意我们使用cookies。您亦可以参考西门子数据隐私政策以了解更多相关信息。

欢迎您访问支持中心!

丰富的视频,全方位的文档,大量的网友交流精华...

为了更好的完善这些内容,我们诚邀您在浏览结束后,花20秒左右的时间,完成一个用户在线调查!感谢您的支持!

欢迎您访问支持中心!

丰富的视频,全方位的文档,大量的网友交流精华...

为了更好的完善这些内容,我们诚邀您在浏览结束后,花20秒左右的时间,完成一个用户在线调查!感谢您的支持!

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

扫码分享