1 问题 1.1 介绍 网络安全在工业自动化中变得越来越重要。......

1 问题

1.1 介绍

网络安全在工业自动化中变得越来越重要。

在过去,自动化网络由于专有的现场总线从而成为物理上成为一个孤岛。随着以太网优势凸显使得在工业领域出现了大量基于以太网的解决方案。其具体体现为两个方面:一方面是工业生产越来越多的和以前民用化的网络相连连接越来越紧密,以及通过办公网络需要采集获得生产网络的信息,与生产网络需要大量的信息的交换。另一方面现代的一些技术越来越多的应用到工业控制领域。两种体系的融合度越来越高。由于这方面的进展,工业通信面临着威胁,如从办公室或IT环境中的黑客、病毒、蠕虫和木马等。

1.2 概述

自动化问题概述

自动化单元之间的数据通信需要是被加密的且通信的双方的身份必须是被认证的。数据进过公共网络时被监听。

2 自动化解决方案

2.1 网络拓扑结构

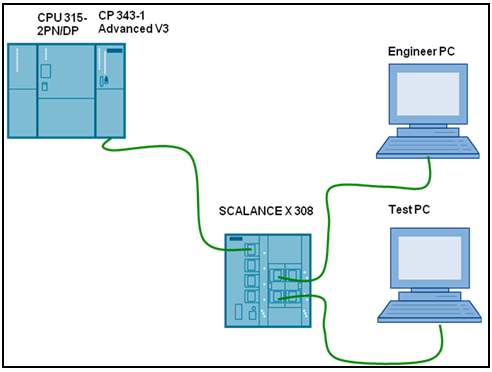

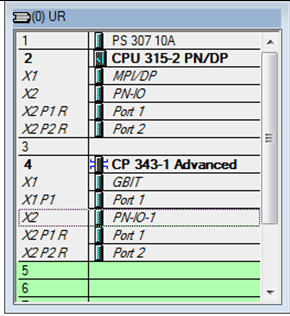

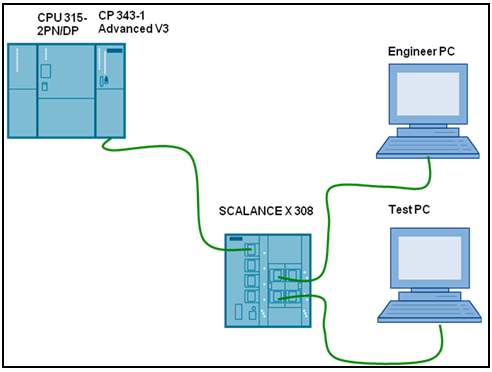

如下图2所示,PC1(192.168.1.100/24)是工程师站;PC2(192.168.1.101)是普通的办公计算机。PLC通过CP343-1 Advanced V3的X1口(外网口)连接到了办公网络。从PC1 与CP343-1 Advanced V3 之间建立 VPN 的通道。经过交换机的数据是被加密且是通信的双方是经过相互认证的。PC2与CP343-1 Advanced V3 之间没有建立 VPN 的通道,PC2 是无法访问PLC站。

图1 网络拓扑结构

2.2 硬件与软件需求

硬件组件

表1 硬件需求

| 设备 | 数量 | 订货号 | 注释 |

| 电源 PS307 2A | 1 | 6ES7 307-1BA00-0AA0 | |

| CPU 315-2PN/DP | 1 | 6ES7 315-2EH14-0AB0 | 可以使用任何其它CPU |

| CP 343-1 Advanced | 1 | 6GK7 343-1GX31-0XE0 | |

| SCALANCE X308-2M | 1 | 6GK5 308-2GG00-2AA2 | 可以使用任何其它交换机 |

| PC | 2 | | |

软件组件

表2 软件需求

| 设备 | 数量 | 订货号 | 注释 |

SIMATIC Manager

V5.5 SP3 | 1 | 6ES7 810-5CC11-0YA7 | |

Security Configuration

Tool V3 or higher | 1 | | 硬件SCALANCES附带有该软件 |

| Softnet Security Client V4.0 | 1 | 6GK1 704-1VW04-0AA0 | PC机上安装的VPN 客户端软件 |

2.3 核心功能描述

CP 343-1 Advanced V3

CP 343-1 Advanced V3 集成有 VPN 功能。是西门子针对工业自动化工程安全理念的实现的一部分。可以被配置为 VPN 功能保护自动化单元。

通过它很容易实现对自动化单元的安全访问,仅允许经过被认证的通信伙伴可以访问,且访问的数据是加密的数据。

3 VPN (Virtual private network)安全机制

描述

VPN(虚拟专用网络)是专用网络。通过公共网络(如:Internet)向目标局域网传输数据。

为了建立 VPN 需要 VPN 的路由器。

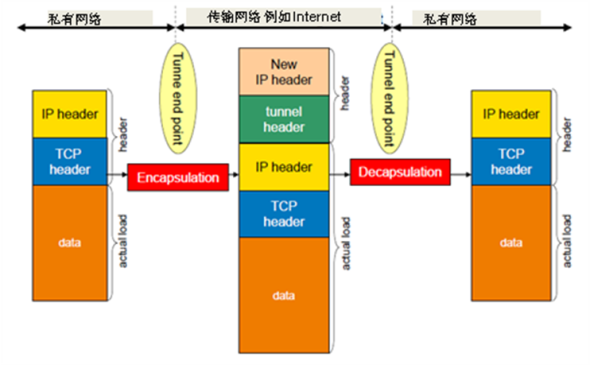

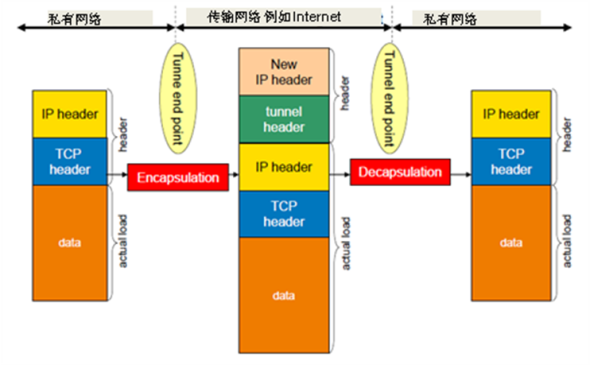

隧道概念

隧道概念是所有的虚拟专用网络的基础。使用这种技术可以实现一种网络协议的数据报文被整体作为另一种网络协议的数据部分(封装)在另一种网络架构中传输。此过程将创建额外的数据报文头被放置在原始数据的前面。

在转发的过程中原始数据也可以被加密,这取决于隧道要求。

在发送者和接收者(隧道终点)之间有一个隧道连接。下图 2 就是一个基 OSI 模型中的三层的隧道工作原理:

图 2 三层的隧道工作原理

3.1 IPsec安全标准

描述

IPsec(IP 安全)是夸越网络边界的数据通信的重要部分。它是一个标准化的协议套件。通过 IP 网络提供了独立于制造商,安全和受保护的数据交换。

IPsec 是 IP 协议的扩展,位于 OSI 参考模型的第三层。

IPsec 的主要目标是通过非安全网络时保护数据的安全传输。通过对数据包的加密和节点的认证可以对像拦截和数据篡改这些已知的弱点预防。IPsec 具体实现:

- 确保数据包的真实性(包认证)

- 防止未经授权修改实现数据包的保护(数据完整性)

- 传输的数据包具有保密性

- 防止重放攻击(防止重复收到相同的数据数据包)

- 密钥管理

| 提示!

如果使用通过安全模块传输IPsec(第3层VPN隧道)传输 IP报文,VLAN标记不被发送。 VLAN标签通过安全模块将丢失。通过IPsec IP广播或IP多播消息不能被发送! |

3.2 IPsec VPN 隧道的建立

IPsec VPN

“IPsec VPN 隧道”或“IPsec 隧道”包含了三个内:

- IPsec的:通过 IPsec 保持数据完整性,数据机密性和认证数据通信以达到安全。

- VPN:逻辑上在通过不安全的通信网络在发送者和接收者之间建立私有的连接。

- 隧道:第三层隧道概念被用于数据传输。逻辑可与一个通信伙伴之间的连接隧道。

建立 IPsec VPN 隧道至少需要两个终端设备支持 IPsec 来解析通过三层隧道协议封装的数据包。

VPN 客户端和 VPN 服务器

通过 IPsec 的安全数据通信总是开始于第一阶段的安全关联协商(IKE)和第二阶段的算法与密钥的协商。

最先发起安全关联协商的隧道的终点为 VPN 客户端;等待 VPN 客户端连接的隧道终点为 VPN 服务器。

4 CP X43-1 Advanced V3 概述

4.1 单元保护概念

动机

如果在一个网段中的控制器或智能设备没有或只有最小的自我保护的功能,唯一的选择就是为这些设备创建一个安全的网络环境。实现这一目标的最简单的方法是使用特殊的路由器或网关。他们通过工业级的防火墙来提供 IT 的安全。进而实现自身保护。

单元保护的概念

西门子设计的安全的理念专门针对自动化环境。以满意日益增加的网络安全的需求。

这个概念的核心是自动化网络分段及单元保护。一次单元保护就是根据安全进行网络分段隔离。

单元内的网络节点都受特殊安全模块的数据流控制及审查,只有经过授权的数据帧才能通过。

单元保护的优势

单元保护的主要目的是保护不能自我保护的设备。在大多数情况下这些设备由于成本问题不具备安全功能。另一个原因是技术上的可行性。特别是小型可编程控制器不具备必要的硬件要求。

4.2 CPx43-1 Advanced V3

集成了安全功能 CPx43-1 Advanced V3 通信(如下图 3)处理器除了具有通信功能外,除了集成有防火墙功能外还集成有 VPN 功能。

更高一级的安全,VPN 和 IPsec 仅一步实现了数据的安全通信。CPx43-1 Advanced V3 即支持 VPN 客户端友支持 VPN 服务器。而且模块可以最多支持 32 个 VPN 通道:

图 3 带安全功能的 CPx43-1 Advanced V3

5 CPx43-1 Advanced V3 VPN功能的组态配置

5.1 配置概述

网络概览

网络的连接如下图 4

图 4 网络连接

IP 地址分配

各设备的 IP 地址分配见表 3

表 3 IP 地址表

| 模块 | IP 地址 |

| 外部网络 | Engineer PC | 192.168.1.100/24 |

| Test PC | 192.168.1.101/24 |

| 内部网络 | CPU 315 - 2PN/DP | 192.168.0.1 |

| CP 343-1 Advanced V3 X1 | 192.168.1.1 |

| CP 343-1 Advanced V3 X2 | 192.168.2.1 |

5.2 分配 IP地址

分配 PC的IP地址

根据 表 3 IP 地址列表,通过如下的步骤配置 Engineer PC 和 Test PC 的 IP地址

表 4

| 步骤 | 操作 | 备注 |

| 1. | 选择 “开始 > 控制面板 > 网络和共享 > 本地连接>属性”打开 Internet Protocol Version 4(TCP/IPv4).

按表 3 修改Engineer PC 和 Test PC的 IP 地址.

注意:

对于路由模式,除此之外还需要输入网关地址。 |  |

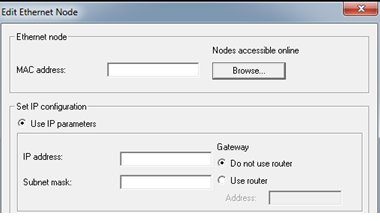

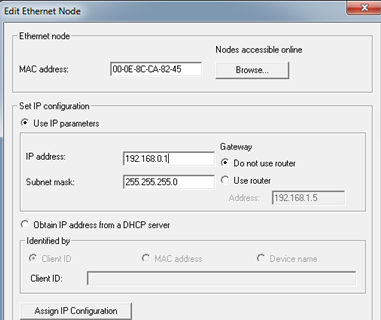

分配模块的IP地址

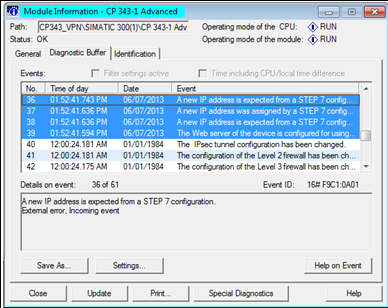

5.3 为了下载 STEP 7 项目到 CPU。需要修改 CPU 或 CP卡的 IP 地址。

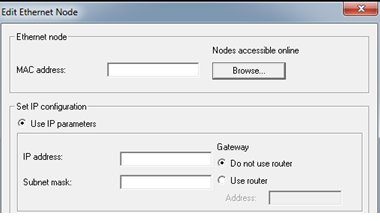

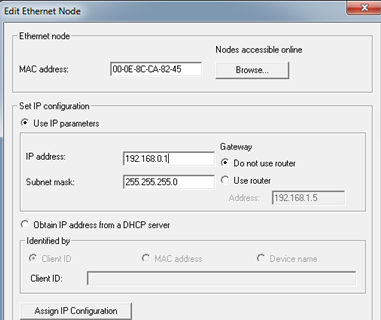

| 步骤 | 操作 | 备注 |

| 1. | 连接 Engineer PC到 SCALANCE X308的其中一个端口上,然后连接 CPU315-2PN/DP 的集成 PN SCALANCE X308的另一个端口 | 连接两个设备到同一个以太网物理网上 |

| 2. | 在 Engineer PC 上打开 SIMATIC Manager。在 “PLC” 菜单中选择 “Edit Ethernet

Node…” 选项 |  |

| 3. | 点击Browse… 按钮 |  |

| 4. | 选择要分配 IP 地址的模块,通过 OK 按钮确认选择 |  |

| 5. | 在 Set IP configurations 的窗口里, 输入表 3 所示的 IP 地址。点击“Assign IP Configuration”按钮分配 IP 地址。 |  |

| 6. | 按上面的方法CP 卡的X1口分配 IP 地址为 “192.168.1.1” |  |

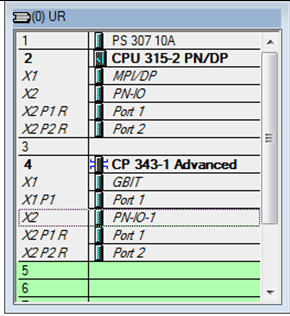

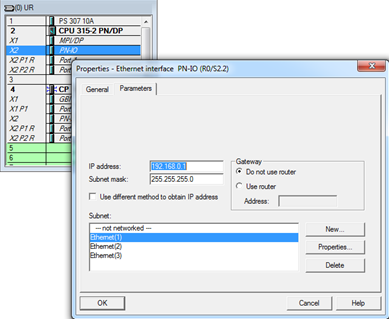

5.4 创建 PLC 项目

在 STEP里创建一个项目并插入配置 CPU315-2PN/DP 站。操作步骤如下表6

| 步骤 | 操作 | 备注 |

| 1. | 在 Engineer PC 上打开 SIMATIC Manager。在 “File” 菜单中选择 “New…” 选项 |  |

| 2. | 在 弹出的 New Project 窗口里输入项目名为“CP343_VPN” |  |

| 3. | 在 CP343_VPN 项目下插入 S7-300 站,并按实际硬件组态项目 |  |

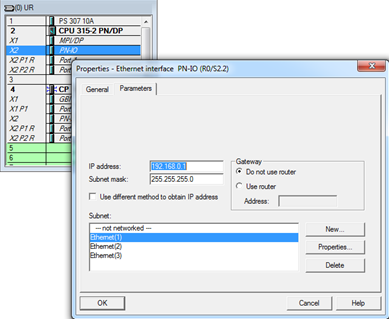

| 4. | 设置 CPU 的以太网口的IP地址:192.168.0.1/24

并连接到 Ethernet(1); |  |

| 5. | CP 343-1 X1 口的IP地址: 192.168.1.1/24并连接到 Ethernet(2); |  |

| 6. | CP 343-1 X2 口的IP地址: 192.168.2.1/24并连接到 Ethernet(3); |  |

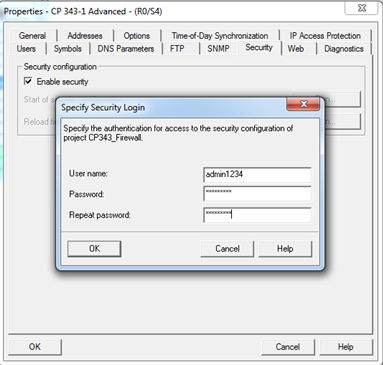

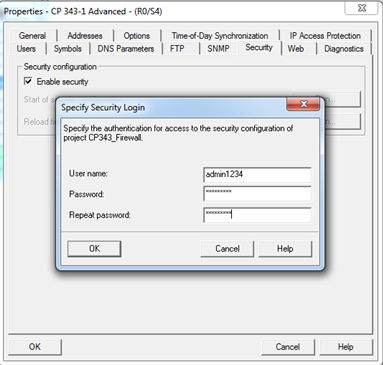

| 7. | 在硬件组态中双击 CP 343-1Advanced,在打开的属性窗口中选择 Security 选项。 在此选项下勾选 Enable Security 选项。在弹出的 Specify Security Login 的窗口中输入用户名与密码。点击 OK 按钮 确认配置。

用户名:admin234

密码:admin234 |  |

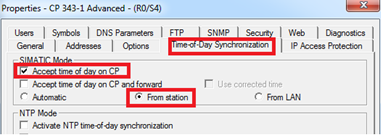

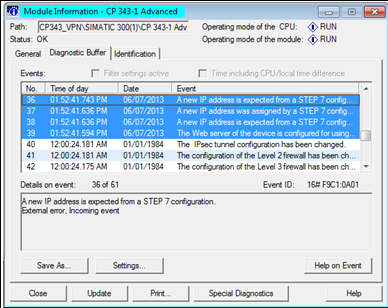

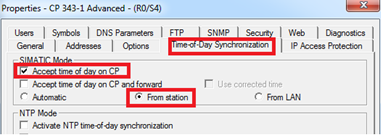

| 8. | 为了建立 VPN 连接,CP 卡必需配置有效的时间。在CP 343-1Advanced的属性窗口中选择 Time-Of—Day Synchronization 选项卡,在 SIMATIC mode 中激活 Accept time of day on CP 选项并选择 From station 选项 |  |

| 9. | 点击 OK 关闭属性窗口。 | |

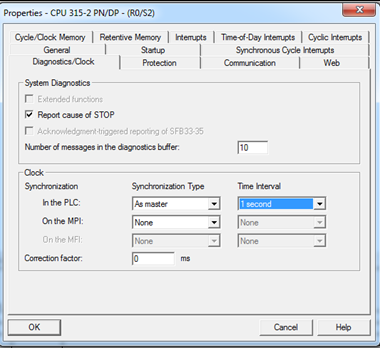

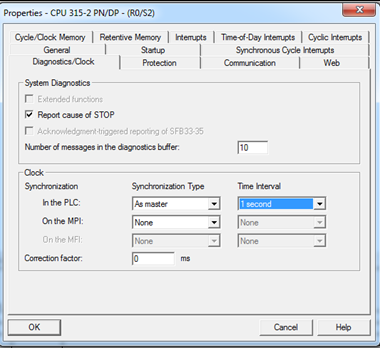

| 10. | 选择 CPU 并通过双击 CPU 打开 CPU 的属性窗口。选择“Diagnostics/Clock” 标签。设置 CPU 为时钟同步主站,同步的间隔为 1秒。点击 OK 按钮确认设置并关闭属性窗口 |  |

| 11 | 保存并编译硬件配置 |  |

| 12. | 下载配置到 PLC。 |  |

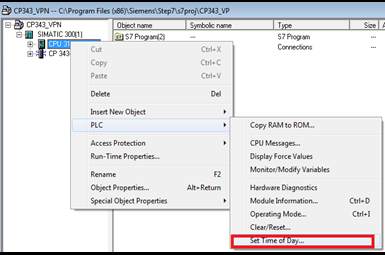

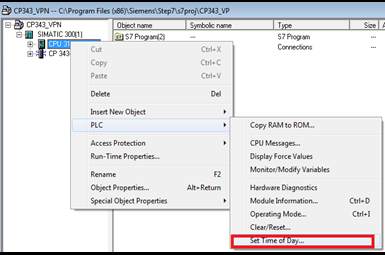

| 13 | 检查 CPU 的当前时间。在SIMATIC MANAGER 里选择 右键点击CPU 315-2PN/DP CPU,在弹出的菜单中选择“PLC > Set Time of Day…” |  |

| 14 | 若 CPU 的时间与计算机的时间有偏差,可以通过点击 “Apply” 按钮修改。 |  |

| 15 | CP 卡的时间被同步为CPU的时间。 |  |

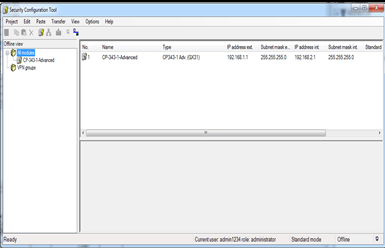

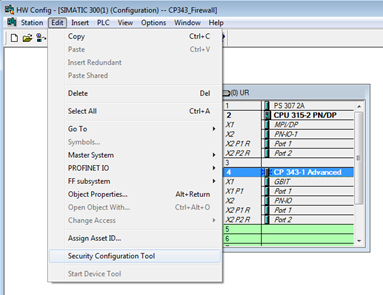

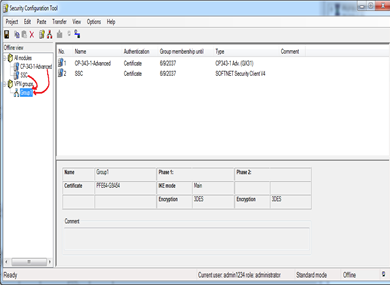

5.5 创建SCT配置

配置 CP 343-1 Advanced V3的安全功能

| 步骤 | 操作 | 备注 |

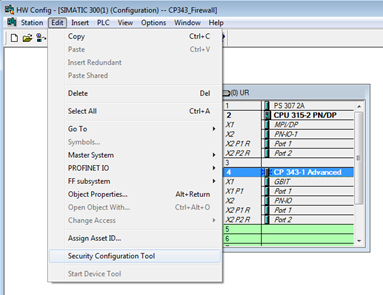

| 1. | 在站的硬件配置中选中 CP 343-1 Advanced 后选择“Edit”菜单下的“Security Configuration Tool”选项 |  |

| 2. | 打开 SCT 组态工具之前需要输入 CP 343-1的安全的用户名与密码。在这里输入:

User name: admin1234

Password:

Admin1234 |  |

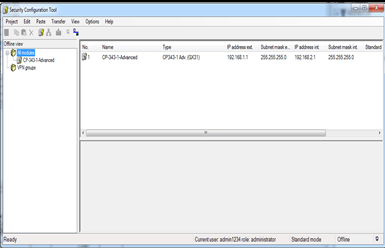

| 3. | 正确输入密码后打开安全配置工具 |  |

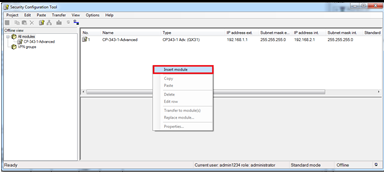

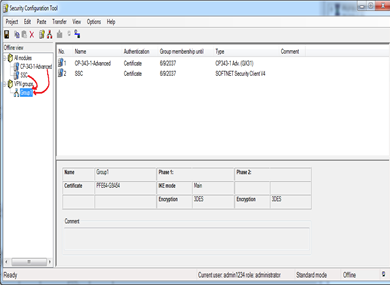

5.6 配置VPN

只有安装有安全客户端的计算机可以与 CP343-1 Advanced V3 建立 VPN

通信并可以实现与 CPU 的通信。

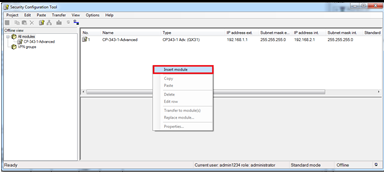

| 步骤 | 操作 | 备注 |

| 1. | 在模块的列表的窗口点击右键,在 弹出的窗口中选择 Insert Module。 |  |

| 2. | 配置新插入的模块为:

Product Type:

SOFNET Configuration

Module:

SOFNET Security Client

Firmware release:

V4

Name of the module:

SSC

点击 “OK”关闭窗口 |  |

| 3. | 右键点击 VPN Group 在弹出的菜单中选择 Insert group。 |  |

| 4. | 拖拽 CP343-1 Advanced 模块 和 SSC 模块到 VPN Groups 的 Group1

里 |  |

| 5. | 点击“Project—〉Save”菜单。保存项目。 |  |

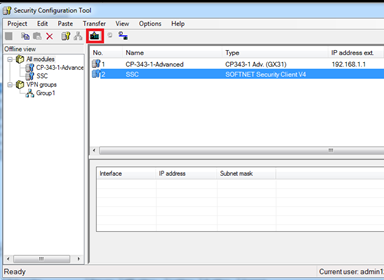

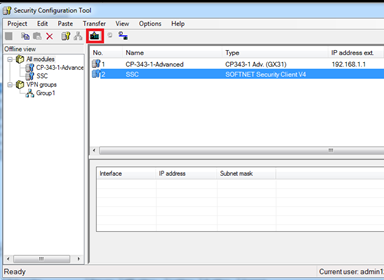

5.7 下载硬件配置

对于 CP 343-1 的安全功能不能通过 SCT 工具下载,只能通过 STEP 7 项目来下载。

| 步骤 | 操作 | 备注 |

| 1. | 在“Security Configuration Tool”工具选择 SSC 模块后点击下载按钮。并输入证书的密码: admin1234 |  |

| 2. | 关闭“Security Configuration Tool”工具。返回到 STEP 7 中的站硬件组态。在硬件组态中编译项目并下载。

注意:

功能并没有启用。一旦下载成功后,安全功能就启用。 |  |

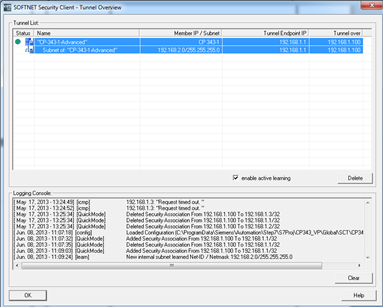

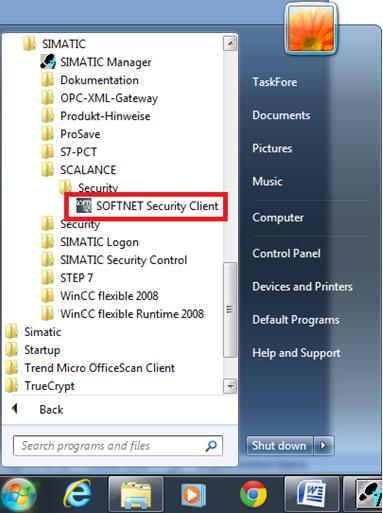

5.8 测试 VPN 功能

| 步骤 | 操作 | 备注 |

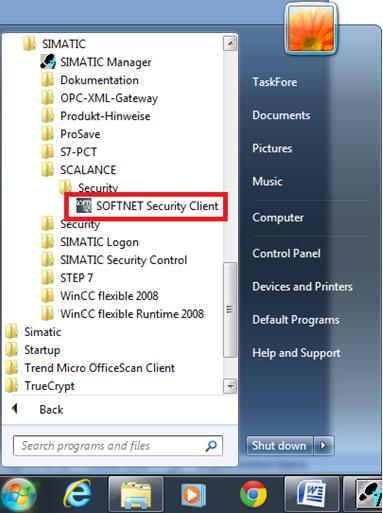

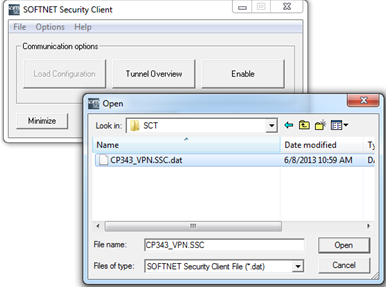

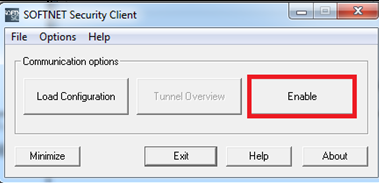

| 1. | 打开 SOFTNET Security Client客户端软件。 |  |

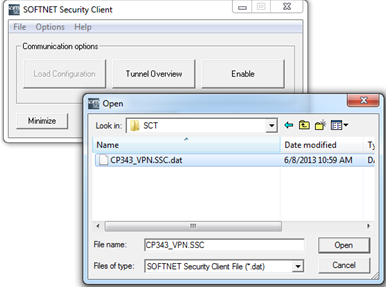

| 2. | 在 SOFTNET Security Client中装载 VPN 配置。配置文件在缺省的情况下位于项目所在路径的 Global 文件下的SCT 文件夹下 |  |

| 3. | 在装载的过程中需输入证书密码为:admin1234。 |  |

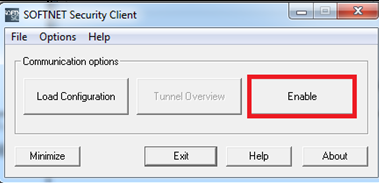

| 4. | 装载完成后,点击 Enable 按钮 |  |

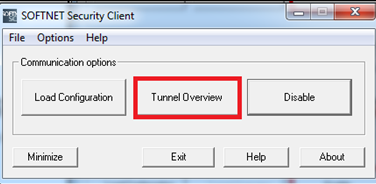

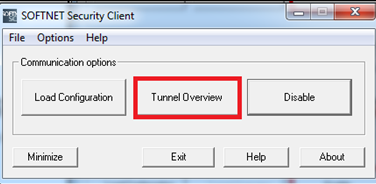

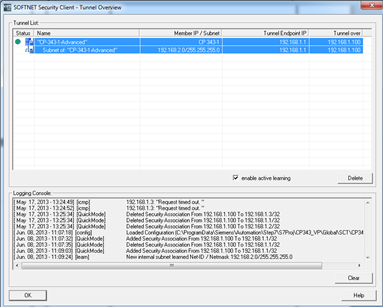

| 5. | 使能后点击 Tunnel Overview 按钮 |  |

| 6. | 查看 VPN 的建立情况。 |  |

| 7. | VPN 已经成功建立。 |  |

关键词

CP343-1 Advanced , 工业安全 ,虚拟专有网

您可以前往全球资源库查看此文档

关联文档

关联文档

看过该文档的用户还看过哪些文档

看过该文档的用户还看过哪些文档

西门子官方商城

西门子官方商城

扫码分享